1. Введение

В сегодняшнюю быстро развивающуюся эпоху цифровых технологий необходимость понимания, исследования и защиты электронных данных становится более важной, чем когда-либо. Погрузитесь в сферу компьютерной криминалистики — специализированной дисциплины, которая играет важную роль в извлечении ценной информации из различных цифровых источников. Эта технология жизненно важна для решения множества случаев, начиная от корпоративный шпионаж к уголовным расследованиям.

Важность компьютерной криминалистики не ограничивается только юридической ареной; это междисциплинарная область, которая уходит корнями в корпоративное управление, кибербезопасность и даже в частный сектор по личным вопросам. Будь то отслеживание киберпреступников, защита корпоративных активов или сохранение важных данныхКомпьютерная криминалистика предлагает ряд решений, адаптированных к современным вызовам.

Поскольку эта область продолжает развиваться с появлением новых методологий, инструментов и этических соображений, всестороннее понимание становится необходимым. Эта статья призвана служить подробным введением в технологию компьютерной криминалистики, охватывая ее определение, историю, важность в различных областях, принципы, методологии, типы цифровых доказательств, юридические аспекты и многое другое.

Присоединяйтесь к нам, и мы глубже погрузимся в этот увлекательный мир, раскрывая жизненно важные компоненты, которые делают компьютерную криминалистику незаменимым инструментом в нашем цифровом обществе. Независимо от того, являетесь ли вы сотрудником правоохранительных органов, экспертом по кибербезопасности или просто заинтересованным лицом, каждому есть чему поучиться.

2. Определение компьютерной криминалистики

Компьютерная криминалистика, часто называемая цифровой криминалистикой, представляет собой практику сбора, анализа и сохранения электронных доказательств юридически допустимым способом. По своей сути эта дисциплина направлена на реконструкцию места цифрового преступления, облегчая понимание того, «что, когда, как и кем» в отношении сомнительной или незаконной деятельности с использованием цифровых систем. Основные задачи включают установление сроков, восстановлениеost данные и предоставление существенных доказательств для судебного разбирательства.

Например, преступник удалил письмо с требованием выкупа в Outlook. Полиция может использовать DataNumen Outlook Repair восстановить это электронное письмо и использовать его в качестве доказательства в суде.

В более практическом плане компьютерная криминалистика часто является основным методом расследования цифрового мошенничества, несанкционированного доступа к данным и различных типов мошенничества. киберпреступности. Оно не ограничивается только компьютерами, но распространяется и на другие цифровые устройства, такие как смартфоны, планшеты и даже облачные хранилища, отражая разнообразие и сложность современных технологий.

Но компьютерная криминалистика — это не просто инструмент реагирования; у него также есть проактивные приложения. Например, компании используют методы криминалистики для проверки уязвимостей своих сетей, тем самым принимая превентивные меры, чтобы избежать будущих нарушений безопасности. Эти превентивные меры демонстрируют, насколько глубоко укоренилась и важна компьютерная криминалистика в различных аспектах цифровой жизни.

Подводя итог, компьютерная криминалистика обеспечивает систематический подход к глубокому изучению электронных устройств и сетей для извлечения значимой информации, будь то раскрытие преступления, защита организации или даже защита отдельных пользователей. Он объединяет технологии с юридическими процессами, что делает их краеугольным камнем современных методов расследования.

3. История и эволюция компьютерной криминалистики

В области компьютерной криминалистики произошла увлекательная эволюция, которая отражает рост и распространение самой технологии. Эта дисциплина возникла в конце 1970-х – начале 1980-х годов.tarЭта тенденция формировалась по мере того, как компьютеры стали более распространенными и, как следствие, стали появляться преступления, связанные с цифровыми устройствами. Правоохранительные органы вскоре осознал необходимость специальных навыков для работы с электронными доказательствами, что привело к формализации компьютерной криминалистики как уникальной области.

В 1990-е годы, с бурным развитием Интернета, компьютерная криминалистика приобрела беспрецедентное значение. Киберпреступления, такие как хакерство, кража личных данных и онлайн-мошенничество, резко возросли, что требует надежных криминалистических методологий для расследования и смягчения этих проблем. По мере развития систем программного обеспечения развивались и судебно-медицинские инструменты, методы и передовые методы, что привело к разработке специализированного программного обеспечения для восстановления, анализа и составления отчетов.

Начало 2000-х годов ознаменовало еще один поворотный период с появлением мобильных компьютеров и смартфонов. Внезапно компьютерная криминалистика стала касаться не только настольных компьютеров или мэйнфреймов; следователям пришлось адаптировать свои навыки, включив в них мобильные устройства, облачные хранилища и даже IoT-устройства. Эта область расширилась по своим масштабам и сложности, потребовав нового набора подходов и инструментов для работы с более широким спектром электронных доказательств.

В современную эпоху мы наблюдаем интеграцию методов искусственного интеллекта и машинного обучения в компьютерную судебную экспертизу. Эти технологии помогают в анализе данных, распознавание образови даже прогностическая криминалистика, целью которой является прогнозирование потенциальных будущих действий на основе прошлого поведения. По мере того, как мы углубляемся в эпоху больших данных, кибербезопасности и взаимосвязанных устройств, роль компьютерной криминалистики будет только расти, становясь все более неотъемлемой частью нашего цифрового мира.

4. Ключевые методы и методологии компьютерной криминалистики

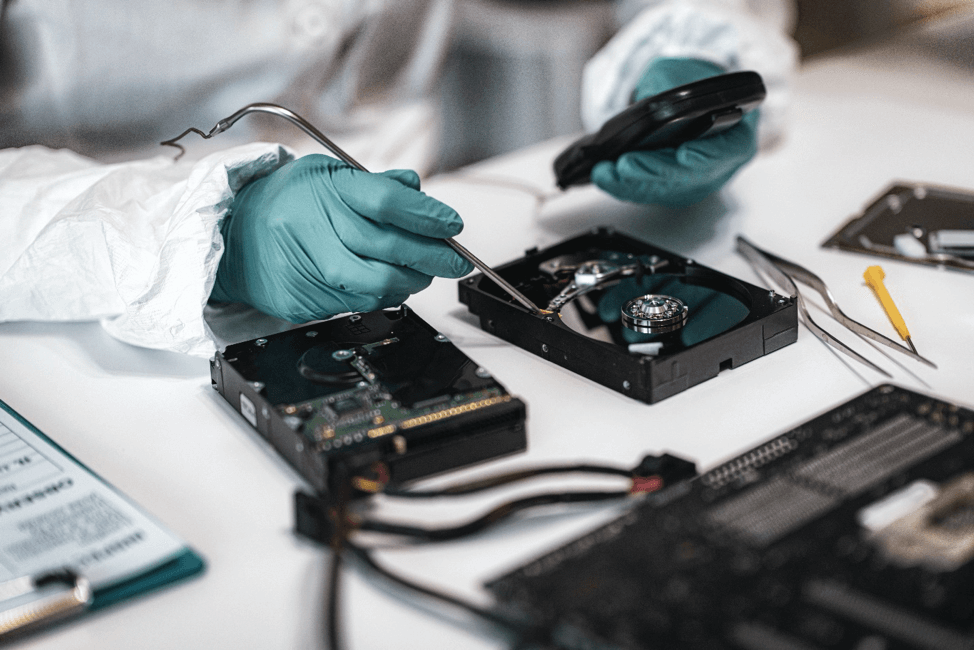

В компьютерной криминалистике используются различные методы и методологии для достижения надежных и юридически допустимых результатов. Один из формost Методы — это сбор данных, то есть процесс сбора цифровых доказательств из различных источников. Это включает в себя не просто копирование файлов, но часто создание побитового образа носителя данных, гарантируя возможность анализа даже удаленных или скрытых данных. Правильный цепочка поставок На этом этапе необходимы процедуры, обеспечивающие целостность доказательств.

Еще одной важной областью является анализ данных, который можно разбить на несколько подпроцессов, таких как анализ файловых артефактов, проверка сетевого трафика и анализ временной шкалы. Эксперты-криминалисты используют специализированные программные инструменты для анализа больших объемов данных, выявления соответствующих доказательств и установления сроков. Этот этап часто включает в себя анализ файлов различных форматов, расшифровку зашифрованных данных и даже восстановление фрагментированных данных, чтобы получить более четкое представление о расследуемых действиях.

Восстановление данных также является важным аспектом, особенно при работе с удаленными или зашифрованными файлами. С помощью различных методов, таких как резьба по напильнику и сбор данных, следователи могут получить важные фрагменты информации, которые в противном случае могли бы быть расценены какost. Этот процесс часто имеет жизненно важное значение в случаях мошенничества, кражи информации или любой преступной деятельности, когда доказательства были намеренно уничтожены. DataNumen SQL Recovery широко используется при восстановлении SQL Server базы данных, которые безвозвратно удаляются преступниками.

Последней частью головоломки является отчетность и документация. Это включает в себя объединение всех результатов в последовательной и структурированной форме для представления в суде или других юридических учреждениях. Здесь основное внимание уделяется не только техническим деталям, но и тому, чтобы сделать информацию понятной для нетехнических заинтересованных сторон, таких как юристы, судьи и присяжные. Надлежащая документация гарантирует, что доказательства не только точны, но и юридически допустимы, что может решить или разрушить дело.

5. Разница между компьютерной криминалистикой и обнаружением электронных данных

Компьютерная криминалистика фокусируется на идентификации, сохранении, извлечении и документировании электронных доказательств, часто используемых в уголовных или гражданских процессах. Эксперты-криминалисты анализируют данные на двоичном уровне и способны извлечь информацию, даже если она была удалена или изменена. Они стремятся установить цепочку хранения электронных доказательств, гарантируя их допустимость в суде. Методы, используемые в компьютерной криминалистике, могут проникать в глубины компьютерной системы, определяя, как данные были созданы, изменены или удалены.

E-Discovery, с другой стороны, представляет собой более широкую практику, обычно используемую в судебном процессе, но не ограничивается юридическими расследованиями. E-Discovery включает идентификацию, сбор и создание информации, хранящейся в электронном виде (ESI), такой как электронные письма, документы, базы данных, голосовые сообщения и т. д., которые имеют отношение к юридическому делу. В отличие от экспертов-криминалистов, специалисты E-Discovery обычно не занимаются углубленным анализом того, как и почему были созданы данные. Их основное внимание уделяется обеспечению возможности поиска и организации соответствующей информации таким образом, чтобы ее можно было просмотреть в ходе судебного разбирательства.

Еще одно ключевое отличие заключается в объеме работы. Компьютерная криминалистика обычно более tarполученные, сосредоточив внимание на конкретных инцидентах или точках данных. Однако E-Discovery часто включает в себя большие объемы данных и имеет более широкий охват, часто требуя соблюдения законодательных требований по управлению и сохранению информации.

Подводя итог, можно сказать, что хотя и компьютерная криминалистика, и E-Discovery направлены на извлечение и анализ электронной информации, их подходы, цели и объем значительно различаются. Знание того, какой подход более подходит для конкретной ситуации, имеет решающее значение для эффективного управление данными и соблюдение законодательства.

6. Этические и юридические аспекты компьютерной криминалистики

Этические и юридические соображения составляют основу любого компьютерного криминалистического расследования. Обеспечение соблюдения законодательных рамок – это не просто вариант, а необходимость. Несоблюдение юридических принципов может привести к дисквалификации доказательств, что сделает весь процесс судебно-медицинской экспертизы бесполезным в суде. Соблюдение законов, таких как обыск и выемка протоколы или законы о защите данных жизненно важны для проверки достоверности расследования.

Не менее важным является этический компонент, который часто дублирует юридические вопросы. Согласие на доступ к системе и ее анализ является основополагающей этической проблемой. Несанкционированное вмешательство, даже в целях расследования, может привести к серьезным последствиям. этические дилеммы а также может быть незаконным. Судебные эксперты всегда должны действовать при наличии соответствующих юридических разрешений, что обычно означает наличие явного согласия или ордера, прежде чем они будутtarпроведение любой судебно-медицинской экспертизы.

Еще одним краеугольным камнем этической практики является объективность. Судебный аналитик не должен иметь личной заинтересованности в исходе расследования. Это жизненно важно для поддержания достоверности результатов, поскольку предвзятость может быстро подорвать все расследование. Объективность гарантирует, что аналитик будет сообщать факты, независимо от того, как они могут повлиять на участвующие стороны, гарантируя, что справедливость является конечной целью.

Прозрачность и документация дополняют этические и юридические требования. Каждый этап судебно-медицинской экспертизы должен быть прозрачным и хорошо документированным, чтобы выдерживать проверку как со стороны противоположных юридических групп, так и со стороны внутреннего аудита. Этот строгий процесс документирования также помогает в экспертной оценке, позволяя другим экспертам в этой области проверять методы и выводы, подкрепляя достоверность выводов.

7. Проблемы и ограничения компьютерной криминалистики

Компьютерная криминалистика, хотя и невероятно мощная, не лишена ряда проблем и ограничений. Один из нихost Насущной проблемой является огромный объем данных, которые приходится анализировать судебно-медицинским экспертам. Поскольку емкость хранилища постоянно увеличивается, объем анализируемых данных может оказаться огромным. Это не только делает процесс судебно-медицинской экспертизы трудоемким, но и требует значительных вычислительных ресурсов.

Развитие технологий шифрования также представляет собой серьезное препятствие. Хотя шифрование отлично подходит для защиты конфиденциальности, оно чрезвычайно усложняет судебно-медицинский анализ. Даже имея в своем распоряжении мощные алгоритмы и вычислительные инструменты, расшифровка защищенных данных — это медленный и трудный процесс, который не всегда успешен. Чтобы оставаться эффективными, судебным аналитикам необходимо оставаться на шаг впереди всех в области криптографии.

Еще одной проблемой является растущая изощренность методов киберпреступности. Злые актеры постоянно совершенствуют свои методы уклонения от обнаружения, используя различные тактики, начиная от запутывание данных к использованию децентрализованных сетей и анонимного просмотра. Чтобы идти в ногу с этими достижениями, необходимо постоянное обучение и исследования, что заставляет судебно-медицинских аналитиков постоянно обновлять свои навыки.

Наконец, вопросы юрисдикции часто могут усложнить ситуацию. В эпоху глобализированных коммуникаций и хранения данных юрисдикция становится серой зоной. Законы и правила, регулирующие компьютерную криминалистика, могут различаться в разных странах, что затрудняет международное сотрудничество. Определение юрисдикции, под действие которой подпадает конкретное доказательство, может стать серьезной логистической и юридической проблемой.

8. Будущие тенденции и новые технологии в компьютерной криминалистике

Область компьютерной криминалистики постоянно развивается благодаря быстрому технологическому прогрессу. Один из нихost заметной тенденцией является растущее внимание к облачной криминалистике. Поскольку в облаке хранится все больше данных, судебно-медицинским экспертам приходится адаптировать свои методологии для сбора доказательств с этих децентрализованных платформ. Традиционные методы сбора данных часто терпят неудачу, и для решения этой проблемы разрабатываются новые, более специализированные инструменты и подходы.

Еще один значительный сдвиг произошел в области мобильной криминалистики. Поскольку смартфоны становятся повсеместными и становятся все более сложными, они часто становятся ключевыми источниками доказательств в уголовных и гражданских расследованиях. Уникальный набор проблем, которые они представляют, — от различных операционных систем до зашифрованных хранилищ данных — требует постоянной адаптации методологий судебной экспертизы. Такие методы, как сбор данных в реальном времени с мобильных устройств, приобретают все большее значение, позволяя взглянуть на действия пользователей в реальном времени.

Искусственный интеллект (ИИ) и машинное обучение также начинают оказывать влияние. Эти технологии могут автоматизировать различные аспекты анализа данных, делая его более быстрым и эффективным. Прогнозное моделирование может помочь следователям сосредоточиться на критических точках данных, сокращая объем избыточной информации, которую необходимо просмотреть. Однако использование ИИ также вызывает этические проблемы, особенно когда речь идет о предвзятости и надежности, требуя баланса между автоматизацией и человеческим опытом.

Наконец, появление квантовых вычислений создает как проблемы, так и возможности. Хотя его возможности обработки могут произвести революцию в расшифровке данных, сделав существующие методы шифрования устаревшими, он также может предложить новые, более безопасные способы хранения данных. Эта дихотомия представляет собой новый рубеж, который вскоре придется преодолеть экспертам-криминалистам, и подготовка к этому уже ведется в форме квантовобезопасные криптографические алгоритмы.

9. Заключение и рекомендации

Компьютерная криминалистика прошла долгий путь, превратившись из нишевой дисциплины в краеугольный камень современных уголовных и гражданских расследований. По мере того, как технологии продолжают развиваться, будут меняться и методы, инструменты и проблемы, с которыми сталкиваются судебно-медицинские эксперты. Хотя достижения являются многообещающими, они также требуют адаптивного, образованного и этически ответственного сообщества профессионалов, чтобы эффективно ориентироваться в постоянно меняющемся ландшафте.

Чтобы идти в ногу с этой быстро развивающейся областью, необходимо постоянное обучение. Следует искать программы академической и профессиональной подготовки для приобретения новых навыков и новейших методологий. Сертификаты авторитетных организаций могут помочь специалистам-криминалистам выделиться и подтвердить свою компетентность, что особенно важно в такой специализированной области.

Для организаций инвестиции в надежные криминалистические инструменты и инфраструктуру не являются обязательными, а являются обязательным условием для быстрого и точного проведения расследований. Будь то аппаратные или программные решения, наличие в вашем распоряжении подходящей технологии является ключом к успеху. Более того, сотрудничество в различных областях кибербезопасности, анализа данных и правоохранительной может способствовать более целостному подходу к расследованиям.

Наконец, этика и законность никогда не должны подвергаться риску. Соблюдение руководящих принципов, уважение частной жизни и соблюдение закона — это не просто профессиональные требования, но и моральные обязательства. Несоблюдение может привести к компрометации расследований и юридическим последствиям, тем самым подчеркивая необходимость соблюдения честности во всех операциях.

Об авторе:

Вера Чен — эксперт по восстановлению данных в DataNumen, Inc., мирового лидера в области технологий восстановления данных. Для получения дополнительной информации посетите www.datanumen.com